- 騰訊守護者計劃安全團隊主動出擊 致力於保護用戶信息安全

國際在線消息:在信息安全領域,騰訊安全平臺部高級研究員程斐然曾提出,在2005年,貓池(一種擴充電話通信頻寬和目標對象的裝備,可同步撥打大批量的用戶號碼)通過連接小靈通可完成信息群發操作。當時,只需利用電腦上的“短信群發王”導入相關的發送目標手機號,即可完成發送操作。群發信息的“短信轟炸”成本較高,刨除主機和軟體費用,每條短信的成本為0.1元,1萬條短信需要上千元,所以此前這類短信發送方式主要應用於廣告主的行銷。

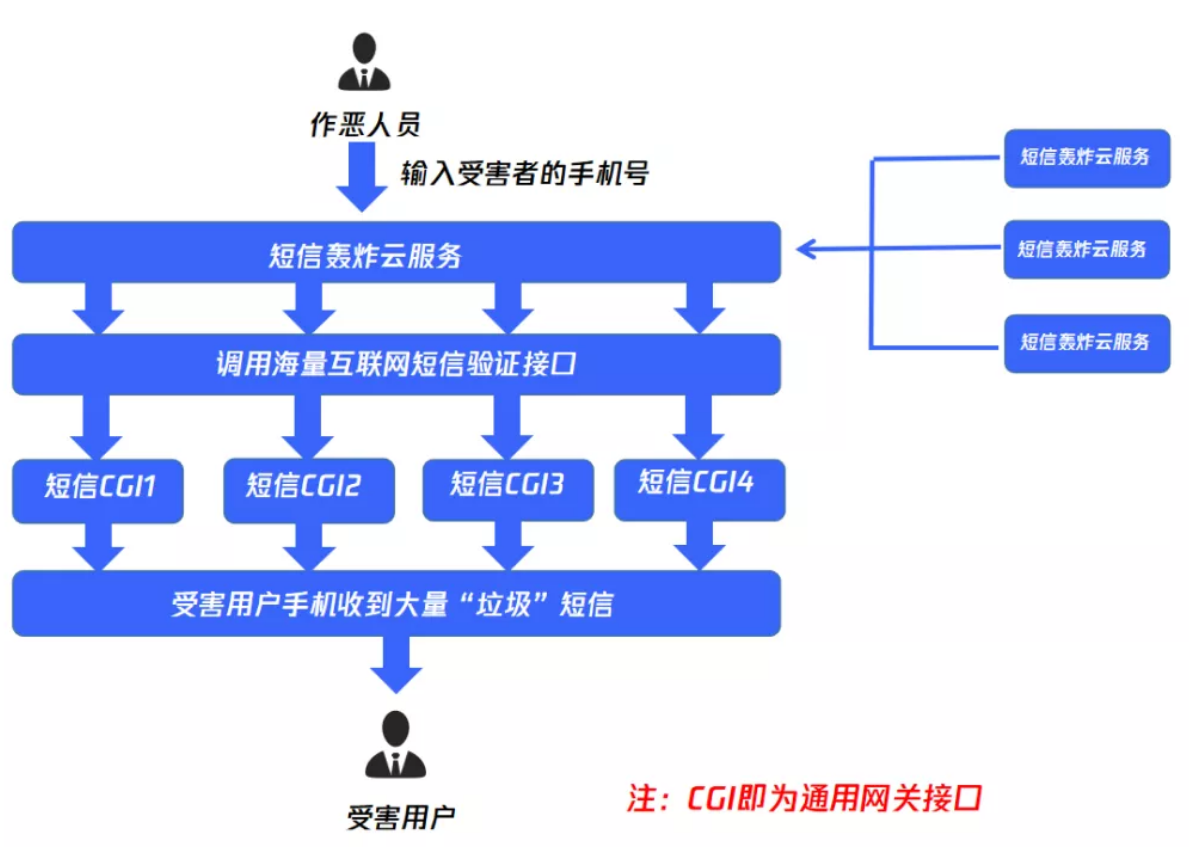

經過十餘年的發展,“短信轟炸”産業鏈發生了變化。手機用戶平時登錄各種網站或APP時,往往需要往手機下發驗證碼,“短信轟炸”産業通過爬蟲手段蒐集大量正常企業網站的發送短信介面(CGI介面),集成到“轟炸”網站或者“轟炸”軟體上,就用以非法牟利。“轟炸”網站或軟體發出指令後,企業網站的正常驗證碼信息會在短時間內發送到指定手機上,甚至可以實現單一網站給同一手機號發送多條驗證碼信息。

短信轟炸技術原理

由於目前“短信轟炸”軟體的生産成本低,這讓越來越多的黑産傾向於雲化改造——在境外的雲主機上直接以低廉價格購買雲服務,再通過發卡平臺購買短信“轟炸”網站模板。其中,購買海外雲主機的成本每個月需20元至30元,一個有3個月程式開發基礎的“腳本小子”能在4小時內完成一個“短信轟炸”網站的部署和上線,每月成本不足50元,但非法獲得的收入卻可超過數千元。

騰訊安全平臺部高級研究員程斐然介紹,“短信轟炸”已形成較完善的産業鏈。運作“短信轟炸”依賴於技術開發者、網站或APP運營者與使用者三類群體。其中,技術開發者負責分析發現未採取防護措施的短信介面,編寫代碼調用介面並將其産品化;網站或APP運營者負責前端開發,幫助使用者便捷使用和付費,甚至通過代理商分發模式大肆售賣;使用者在相應的網站或APP購買服務,輸入“被轟炸”用戶的手機號即可通過調用前述短信介面發起攻擊。

據騰訊安全平臺部對此類風險軟體的深入調查,目前市面上可搜到的“短信轟炸”網站約有3000余個,有超過5000個的短信介面疑似被用於實施“短信轟炸”,介面類型包括各大互聯網企業、運營商對外服務端口,甚至有政府服務類網站,這無疑嚴重影響正規企業網站的短信驗證碼功能,有損企業形象,增加了企業不必要的費用開支。

“短信轟炸”為何難治理?

“短信轟炸”會造成短信通道阻塞、企業品牌形象受損、短信費用被大量惡意消耗等負面影響,對用戶的手機通信和正常生活帶來困擾。如何破局“短信轟炸”,無疑是個亟待解決的問題,而其中的難點與互聯網的産品形態息息相關。

大部分的網站和移動應用APP在註冊時需要手機號碼獲取驗證碼短信,利用短信驗證鑒別手機號是否屬於用戶本人。然而,這種驗證方式背後卻有許多安全隱患。其中最主要的一種就是黑産利用各類平臺的短信驗證介面進行短信轟炸。

在下發驗證碼前加一層校驗,可以有效地防止黑産惡意利用,但此時,企業也需要承擔用戶流失的風險,因為多加一步動作,就意味著用戶轉化率可能降低。

另一方面,由於這類“短信轟炸”模式利用的是海量網站,這就意味著傳統單業務線頻控的安全策略對這種模式無效,即便被調用短信介面的企業有防範措施,但因該類網站或軟體一般集成的短信發送介面都會放在本機上調用,造成防護措施只會對當前使用網站或軟體的作惡人員IP有用,其他不同IP不受限制。有些“短信轟炸”軟體為了提高可用度,會在軟體內置代理IP繞過短信介面的限制,達到無限制對外發送大量短信的目的。

破局“短信轟炸”主動出擊才是上策

面對防不勝防的“短信轟炸”,需由被動防禦走向主動治理,騰訊守護者計劃安全團隊針對企業從源頭上防範“短信轟炸”黑産提供了幾點建議。首先,對被黑産利用的驗證碼介面增加人機驗證,如圖形驗證碼等基礎防範策略,提高黑産團隊惡意利用介面的門檻,壓縮黑産生存空間。騰訊驗證碼能根據用戶多維環境因素,精確區分可信、可疑和惡意用戶,彈出不同的驗證方式,帶來更精細化的驗證體驗。

其次,針對移動端打造一鍵驗證方案,替換過時的短信驗證碼。騰訊雲號碼認證服務集成了三大運營商特有的網關取號、驗證能力,自動通過底層數據網關和短信網關識別本機號碼,在不泄漏用戶信息的前提下,安全、快速地驗證用戶身份,一鍵免密註冊和登錄。

此外,互聯網企業能通過統一風控服務,在下發短信驗證碼前根據風控結果有選擇地打擊;支持QQ、微信等授權登錄方式,盡可能的減少短信驗證帶來的風險;針對短信驗證碼的發送量級做好監控,及時發現異常監控。(圖/文 陳東)