金山安全:打補丁封端口對防治勒索病毒作用有限

【環球網科技 記者王楠】5月12日20:00左右WannaCry勒索病毒登陸並襲擊中國。截至目前,已有央企、醫院、學校、能源、政府機關等在內的主機受損嚴重,雖然中央網信辦對外稱傳播的速度放緩,但恐慌還在持續。

針對WannaCry的來襲,各家反病毒及網絡安全廠商都在徹夜奮戰,積極行動。目前看到大家的主要手段有兩種:首先是關閉445端口;其次是打補丁。

“這兩種方法都比較被動,而且作用和效果有限。”記者在第一時間聯絡金山安全後,其大數據中心負責人這樣説。

只打補丁封端口無法徹底根治勒索者

為什麼此次WannaCry勒索病毒全球傳播如此迅猛?金山安全大數據中心的負責人指出,主要的原因是病毒製作者利用的漏洞等級高、危害大。

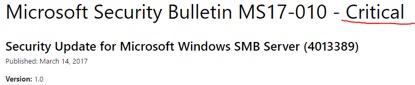

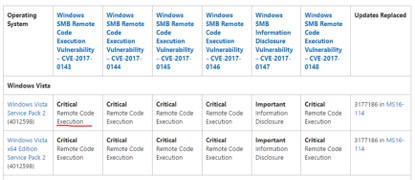

首先是:此次WanaCry勒索病毒利用了MS17-010中的SMB協議漏洞, 該協議漏洞在微軟的官方漏洞披露中定義為最高嚴重級別, 而且利用能力為“可遠程執行惡意代碼”。

更為關鍵的是該漏洞的影響,基本覆蓋了所有Windows作業系統。

其次的原因為:雖然微軟在本年度3月份已經發佈了這一漏洞的補丁,但惡意軟體製作者充分利用了人們打補丁延遲的時機, 並且有演練的推進了全球漏洞掃描採樣, 確認了此漏洞目前尚未修補的情況, 從而非常精準有效的發動了一次全球規模的勒索襲擊。

那麼是否打完補丁就萬事大吉了?

截至目前,市場中有模有樣的各類廠商推出了各類的免疫工具、修補工具、應急工具甚至是查殺工具。這些工具的核心功能就是幫助用戶打補丁。“打補丁是必要的,但打補丁只能降低中招的幾率和傳播的能力,並不能徹底根治”。金山安全的專家説:“沒有人敢對外承諾:打了補丁,就能徹底預防勒索者病毒”。有些工具,有不少毫無用處——這是金山安全針對各類工具進行測試後得出的最直觀結論。

封445端口有沒有用呢?

“445是無辜的。”金山安全的專家介紹説:445端口作為文件共享和印表機共享經常使用的端口, 在企業內部使用程度非常高。 但本次事件利用的是SMB協議漏洞, 而不是開著445就一定會借此傳播。雖然 SMB使用了445, 但445端口是無辜的。 很多企業為了圖方便, 直接封閉了445端口。封閉445端口,可以減少或降低局域網內WannaCry這些蠕蟲病毒的傳播性,但無法解決單一主機是否中勒索者病毒的問題,更談不上徹底根治。

“毫秒級主防”模式是抵禦勒索者的法寶

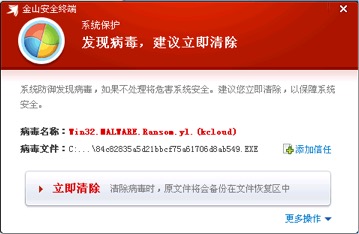

“猛烈的第一波用戶響應,我們金山扛住了。”金山安全的業務負責人李元向記者介紹説。數據顯示:截至目前,金山安全尚無一個企業級及客戶端用戶安裝産品後,遭受WannaCry勒索病毒的侵害。

金山安全能取得如此優異的戰績,主要的原因來自兩個:首先是從2015年開始,金山安全就在鑽研勒索者病毒的防禦方案。其針對勒索者病毒研究的基於HIPS的“主動防禦與加固”技術,可以毫秒級處置並關閉勒索者病毒的侵害行為。正是因為有這樣的自有專利技術,才支持金山安全協助用戶達成了遏制WannaCry勒索者病毒侵害的第一階段目標。

第二個原因則來自於金山安全的快速響應。從5月12日晚上20:00至今,金山安全已經火線奮戰了接近72小時。從産品、技術、運維人員在內的金山安全全體人員一直在徹夜奮鬥,他們先後形成了各類安全檢測和防禦的工具,並在不同客戶的不同環境中進行多樣的測試,力保萬無一失。

“我們可以查殺處置的是勒索者病毒已有的和未來可能出現的整個家族,而不僅僅是WannaCry一種。”金山安全説,他們可防禦的數量眾多、形態各異的勒索者軟體家族及其變種中,既包括發現最早的CTB-Locker,也包括曾大規模爆發並興風作浪的Locky,更有包括Cerber、Crysis、CryptoLocker、CryptoWall、Jigsaw、KeRanger、LeChiffre、TeslaCrypt、TorrentLocker、ZCryptor等等在內的勒索者病毒。

本次WannaCry勒索者病毒的爆發,是近10年中國所面對的最大的網絡安全大事件。對國內的反病毒軟體廠商來説,WannaCry勒索者病毒就是一塊試金石,用來檢驗産品是否可以支持用戶實現防禦,産品技術是否過關。而在本次事件爆發後,有不少廠商露出了之前頻繁炒作、不重視産品與技術的原形。

在採訪中金山安全的負責人再次表示:針對WanaCry不必過分恐慌,有好的産品就能有強的防禦。在WanaCry侵襲中國用戶時,我們願意站在用戶身邊,時刻保障安全。

原標題:金山安全:打補丁封端口對防治勒索病毒作用有限

京公網安備 11040202120016號

京公網安備 11040202120016號